تقنيات الكشف والاستجابة الموسعة XDR

في عصر التهديدات السيبرانية المتزايدة التعقيد، لم تعد أدوات الحماية التقليدية التي تعمل بشكل منعزل كافية لمواجهة الهجمات التي تتنقل بخبث بين الأجهزة، والشبكات، والبريد الإلكتروني، والبيئات السحابية. هذه الأدوات تعمل في صوامع منعزلة، مما يمنعها من رؤية الصورة الكاملة للهجوم.

هنا يبرز دور تقنيات الكشف والاستجابة الموسعة XDR. XDR ليست مجرد أداة، بل هي فلسفة توحد جهود الحماية، وتمنح فرق الأمن رؤية شاملة، وتحليلاً ذكياً للبيانات، وقدرة على الاستجابة التلقائية والسريعة للتهديدات عبر النظام بأكمله. في هذه المقالة، سنشرح كيف تعمل XDR، وما هي المزايا التي تقدمها، ولماذا أصبحت ضرورة قصوى لحماية الأصول الرقمية.

ما هي تقنيات الكشف والاستجابة الموسعة XDR؟

XDR هي التطور الطبيعي لتقنية الكشف والاستجابة على نقاط النهاية EDR. بينما ركزت EDR على جمع البيانات والكشف عن التهديدات والاستجابة لها على مستوى الأجهزة الفردية نقاط النهاية، فإن XDR تذهب إلى ما هو أبعد.

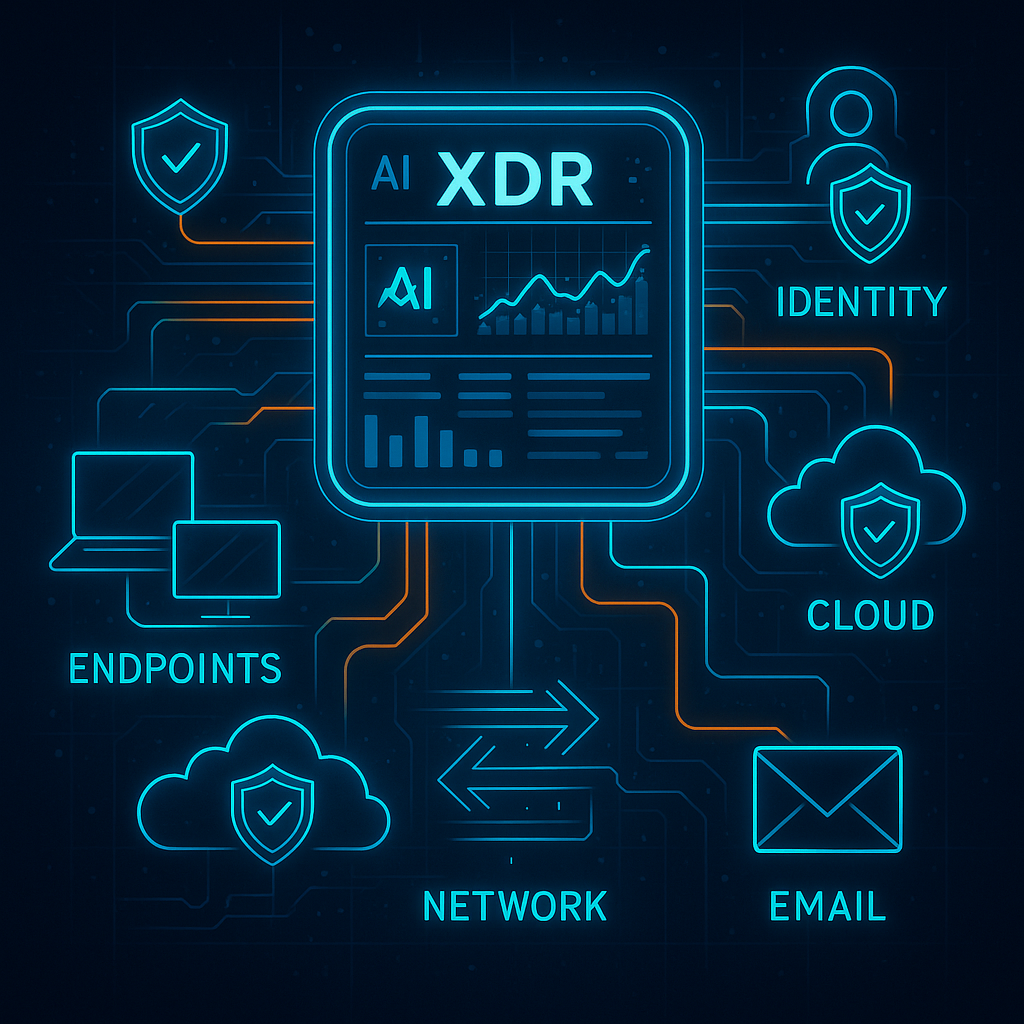

يشير الحرف X في XDR إلى كلمة Extended أي الموسعة. هذا التوسع يعني أن XDR لا تكتفي بمراقبة نقاط النهاية فقط، بل تجمع وتحلل البيانات من مصادر أمنية متعددة ومتباينة داخل البنية التحتية للمؤسسة، وتشمل:

· نقاط النهاية Endpoints: الحواسيب، الخوادم.

· الشبكة Network: حركة المرور، سجلات جدران الحماية.

· البريد الإلكتروني Email: المرفقات، محاولات التصيد.

· البيئات السحابية Cloud: تطبيقات السحابة، سجلات الوصول.

· الهوية Identity: سجلات تسجيل الدخول.

باختصار، XDR هي منصة أمنية موحدة تجمع البيانات من جميع طبقات الأمن، وتستخدم الذكاء الاصطناعي لربط الأحداث المنفصلة، وتوفير سياق شامل للهجوم، ومن ثم تمكين الاستجابة السريعة والآلية عبر النظام بأكمله.

المكونات الأساسية لـ XDR.

تعتمد فعالية XDR على ثلاث ركائز أساسية تعمل بتناغم لتقديم حماية متفوقة:

جمع البيانات والتكامل Data Collection and Integration

تقوم XDR بجمع كميات هائلة من البيانات الخام Logs, Telemetry من جميع مصادرها الموسعة وتوحيدها في مستودع مركزي واحد Data Lake. هذا التكامل السلس يزيل الحواجز بين أدوات الأمن المختلفة، مما يسمح بتحليل البيانات ككل موحد.

التحليل والكشف المتقدم Advanced Analytics and Detection

تستخدم منصات XDR تقنيات متطورة للكشف عن التهديدات، بما في ذلك:

· الذكاء الاصطناعي AI والتعلم الآلي ML: لإنشاء نماذج سلوك طبيعية للمستخدمين والأجهزة، والكشف عن أي انحراف عنها كتهديد محتمل.

· تحليل السلوك Behavioral Analysis: للتركيز على اكتشاف الأنشطة المشبوهة بدلاً من التواقيع المعروفة، مما يمكنها من الكشف عن هجمات اليوم الصفري Zero-Day Attacks.

· ربط الأحداث Correlation: لربط الأحداث المنفصلة مثل ملف ضار في البريد، ثم تشغيله على نقطة نهاية، ثم اتصال بشبكة خارجية في قصة هجوم واحدة، مما يمنح فريق الأمن سياقاً كاملاً.

الاستجابة الموحدة والآلية Unified and Automated Response

توفر XDR إمكانيات استجابة موحدة وفورية من منصة واحدة. تشمل إجراءات الاستجابة: العزل التلقائي لنقطة النهاية المصابة، الحظر الشامل للملفات وعناوين IP المشبوهة، والتصحيح Remediation لحذف الملفات الضارة. تعتمد XDR بشكل كبير على الأتمتة Automation لتنفيذ الإجراءات الأولية تلقائياً، مما يقلل من وقت الاستجابة من ساعات إلى دقائق أو ثوانٍ.

المزايا الرئيسية لتبني تقنيات XDR

إن التحول إلى XDR هو استثمار استراتيجي يوفر مزايا حاسمة لفرق الأمن:

رؤية شاملة وسياق كامل Comprehensive Visibility and Context

توفر XDR رؤية موحدة عبر جميع طبقات الأمن، مما يسمح لفريق الأمن برؤية الصورة الكاملة للهجوم من نقطة الدخول إلى الهدف النهائي. هذا السياق الكامل يقلل من الضوضاء الأمنية، مما يتيح للمحللين التركيز على التهديدات الحرجة.

تسريع الكشف والاستجابة Accelerated Detection and Response

تعمل XDR على تقليل متوسط الوقت للكشف MTTD و متوسط الوقت للاستجابة MTTR بشكل كبير.

|

المقياس |

الأنظمة التقليدية EDR/SIEM |

تقنيات XDR |

|

متوسط وقت الكشف MTTD |

ساعات إلى أيام |

دقائق إلى ساعات |

|

متوسط وقت الاستجابة MTTR |

أيام إلى أسابيع |

ساعات إلى أيام |

|

مستوى الأتمتة |

منخفض إلى متوسط |

مرتفع جداً |

تبسيط العمليات وتقليل إجهاد المحللين Simplified Operations and Reduced Analyst Fatigue

تعالج XDR تحدي إجهاد المحللين Analyst Fatigue عن طريق:

· تقليل التنبيهات: دمج مئات التنبيهات المنفصلة في حوادث Incidents عالية الجودة.

· الأتمتة الذكية: تولي مهام الاستجابة الروتينية، مما يحرر المحللين للتركيز على التحقيقات المعقدة.

· منصة موحدة: توفير واجهة مستخدم واحدة للتحقيق والاستجابة.

حماية أفضل ضد التهديدات المتقدمة Superior Protection Against Advanced Threats

تستخدم الهجمات المتقدمة مثل برامج الفدية المعقدة تقنيات التخفي. XDR، بفضل رؤيتها الشاملة وقدرتها على ربط الأحداث، تستطيع تتبع مسار المهاجم بالكامل واكتشاف تحركاته الخفية قبل أن يتمكن من تحقيق هدفه.

XDR مقابل EDR و SIEM.

غالباً ما يتم الخلط بين XDR والحلول الأمنية الأخرى مثل EDR و SIEM إدارة معلومات وأحداث الأمن. من الضروري فهم الفروقات:

· XDR مقابل EDR الكشف والاستجابة على نقاط النهاية

· EDR: يركز حصرياً على نقاط النهاية الأجهزة ويجمع البيانات منها فقط.

· XDR: يوسع نطاق EDR ليشمل جميع مصادر البيانات الشبكة، البريد، السحابة، الهوية. الخلاصة: EDR هي جزء من XDR، وتوفر XDR سياقاً أوسع للهجوم.

XDR مقابل SIEM إدارة معلومات وأحداث الأمن

يختلف SIEM، وهو حل قديم لجمع وتحليل السجلات، جوهرياً عن XDR:

|

الميزة |

SIEM إدارة معلومات وأحداث الأمن |

XDR الكشف والاستجابة الموسعة |

|

الهدف الأساسي |

جمع السجلات Logs لأغراض الامتثال وإعداد التقارير. |

الكشف عن التهديدات والاستجابة لها بشكل استباقي وموحد. |

|

نوع البيانات |

يعتمد على السجلات Logs من أي مصدر. |

يعتمد على بيانات القياس عن بعد Telemetry عالية الجودة من أدوات الأمن الخاصة به. |

|

التحليل |

يعتمد على قواعد الارتباط Rule-based Correlation اليدوية. |

يعتمد على الذكاء الاصطناعي والتعلم الآلي وتحليل السلوك. |

|

الاستجابة |

محدود جداً، ويتطلب أدوات إضافية للاستجابة. |

استجابة موحدة وآلية مدمجة عبر جميع نقاط التحكم. |

SIEM هو نظام تجميع وتحليل سجلات، بينما XDR هو نظام مكافحة تهديدات مركز وموجه نحو العمل. يمكن أن يعمل الاثنان معاً، حيث ترسل XDR الحوادث عالية الجودة إلى SIEM لأغراض الامتثال.

سيناريو واقعي: كيف تكشف XDR عن هجوم معقد؟

لنتخيل سيناريو هجوم معقد لا يمكن للأدوات التقليدية اكتشافه بسهولة: محاولة تصيد Phishing تستهدف موظفاً.

· البريد الإلكتروني ونقطة النهاية: يتلقى الموظف بريداً ضاراً وينقر على رابط يقوم بتنزيل ملف خبيث لا تكتشفه أدوات الحماية التقليدية.

· الشبكة والهوية: يبدأ الملف الضار بالاتصال بخادم قيادة وتحكم خارجي C2، ويتم سرقة بيانات اعتماد الموظف ومحاولة تسجيل الدخول إلى خادم حساس في وقت غير معتاد.

استجابة XDR:

· الجمع والربط: تجمع XDR سجلات البريد الإلكتروني، وبيانات نقطة النهاية، وحركة مرور الشبكة، وسجلات تسجيل الدخول.

· التحليل الذكي: يربط الذكاء الاصطناعي بين هذه الأحداث المنفصلة بريد مشبوه + ملف غير معروف + اتصال شبكة خارجي + تسجيل دخول غير طبيعي لإنشاء حادث موحد بدرجة خطورة عالية.

· الاستجابة الآلية: تقوم XDR تلقائياً بـ: عزل حاسوب الموظف، حظر عنوان IP الخاص بخادم C2، وإلغاء صلاحية بيانات الاعتماد.

هذا يوقف الهجوم في غضون دقائق.

تحديات تبني XDR

على الرغم من المزايا الهائلة، يواجه تبني XDR بعض التحديات:

· التكلفة والتكامل: قد تكون التكلفة الأولية للاشتراك في منصات XDR مرتفعة، وقد تتطلب عملية التكامل استبدال أو تحديث الأدوات الأمنية القديمة.

· الاعتماد على البائع Vendor Lock-in: العديد من حلول XDR هي حلول مغلقة Closed XDR، مما يعني أنها تعمل بشكل أفضل مع أدوات الأمن المقدمة من نفس البائع، وهذا قد يحد من مرونة المؤسسة.

· الحاجة إلى مهارات جديدة: تتطلب XDR من فرق الأمن تطوير مهارات جديدة في تحليل البيانات الموحدة، والتعامل مع الأتمتة، وفهم نماذج الذكاء الاصطناعي للكشف عن التهديدات.

مستقبل الأمن السيبراني مع XDR

تمثل XDR مستقبل الأمن السيبراني. مع نمو البيئات السحابية والعمل عن بعد، ستصبح الحاجة إلى رؤية موحدة واستجابة آلية أكثر إلحاحاً. يتوقع الخبراء أن تتطور XDR لتشمل قدرات تنبؤية Predictive Capabilities تستخدم الذكاء الاصطناعي ليس فقط للكشف عن الهجمات، بل للتنبؤ بها ومنعها قبل أن تبدأ.

الهدف النهائي هو الوصول إلى مرحلة الأمن الذاتي Autonomous Security، حيث تعمل المنصة على مدار الساعة، وتكتشف التهديدات، وتحقق فيها، وتستجيب لها بالكامل دون تدخل بشري، مما يحول دور المحلل الأمني إلى مهندس استراتيجيات يركز على تحسين الوضع الأمني العام للمؤسسة.

لقد ولت الأيام التي كان فيها الأمن السيبراني مجرد مجموعة من الأدوات المنفصلة. اليوم، تتطلب الحماية الفعالة نهجاً موحداً وذكياً. توفر تقنيات الكشف والاستجابة الموسعة XDR هذا النهج، حيث توحد البيانات، وتستخدم الذكاء الاصطناعي لربط النقاط، وتمكن من الاستجابة السريعة والآلية. إن تبني XDR هو خطوة حتمية للمؤسسات التي تسعى للبقاء في طليعة الدفاع ضد التهديدات السيبرانية المتطورة.

English

English

العربية

العربية

إضافة تعليق جديد